|

IN BREVE

|

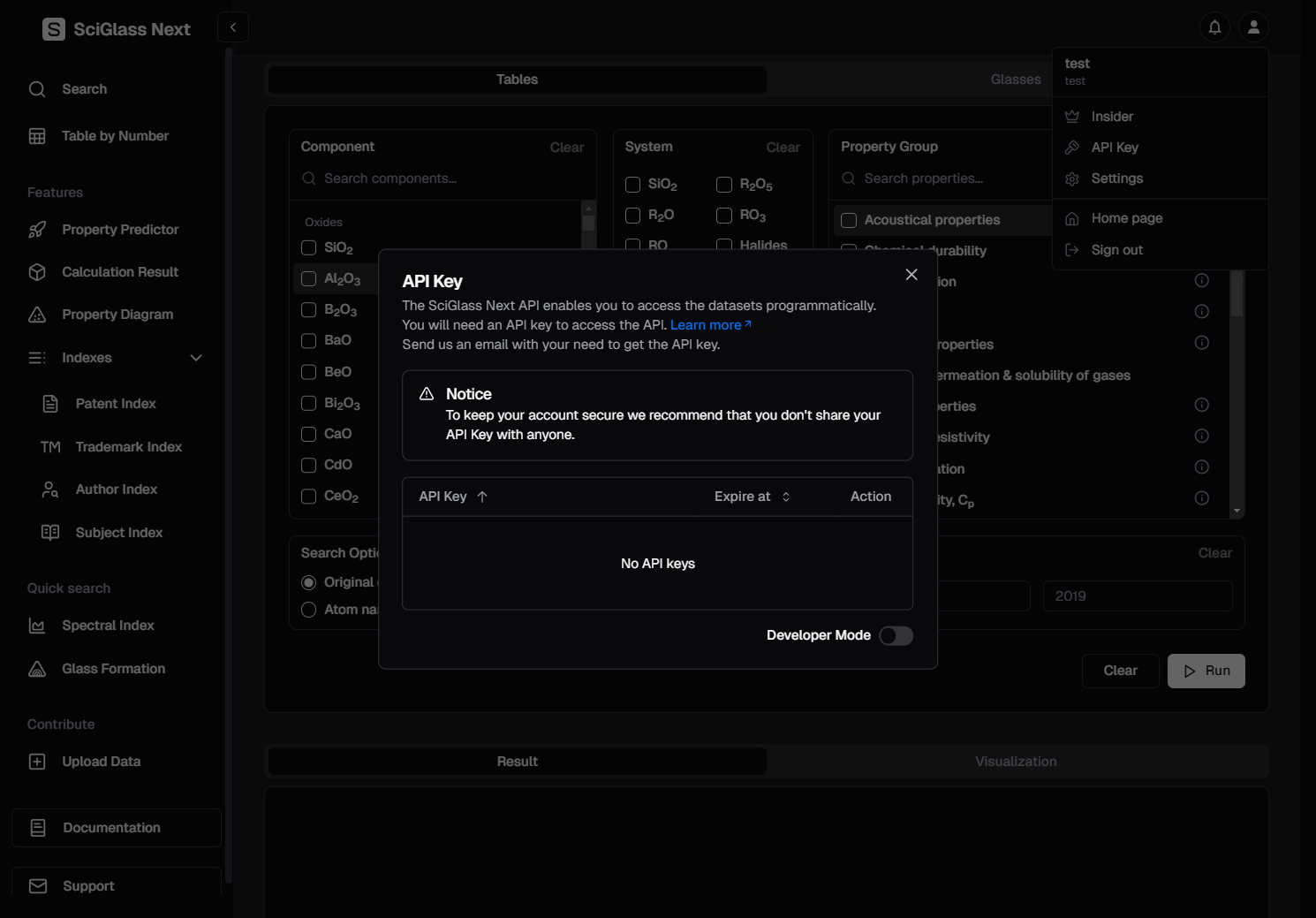

Nell’era digitale attuale, le API (Interfacce di Programmazione delle Applicazioni) rappresentano un elemento cruciale per l’interconnessione delle applicazioni e il miglioramento delle esperienze utente. Tuttavia, l’uso delle funzionalità di autocompletamento per i campi di input può rivelarsi un’arma a doppio taglio. Un innocente errore nell’implementazione di questa funzionalità ha esposto le API key a potenziali minacce, mettendo a rischio piattaforme come Cloudflare e WordPress. Questo articolo esplorerà come l’uso distratto di queste funzionalità possa aprire la porta a vulnerabilità gravi, a scapito della sicurezza delle applicazioni.

Nel vasto panorama della tecnologia digitale, l’uso delle API (Application Programming Interface) è diventato fondamentale per migliorare l’esperienza utente. Tuttavia, una funzionalità comunemente usata, il completamento automatico dei campi input, ha messo a repentaglio la sicurezza di noti servizi come Cloudflare e WordPress. Questa vulnerabilità ha suscitato preoccupazioni significative e richiede un’analisi approfondita per comprendere le implicazioni e le misure di mitigazione necessarie.

La Vulnerabilità delle API e il Completamento Automatico

Il completamento automatico dei campi input, apparentemente innocuo, può esporre le API key a un rischio considerevole. Quando un campo input è configurato per il completamento automatico, i dati sensibili, come le chiavi API, potrebbero venire visualizzati o registrati negli archivi dei browser o in altre forme di memorizzazione. Questa situazione diventa particolarmente critica in un contesto in cui le API, come quelle gestite da Cloudflare e WordPress, sono vulnerabili agli attacchi informatici.

L’Impatto di un Accesso Non Autorizzato

Quando le chiavi API vengono compromesse, gli hacker possono potenzialmente ottenere accesso a sistemi e dati sensibili. Le API sono strumenti potenti che permettono l’integrazione tra diverse applicazioni, ma se non adeguatamente protette, possono diventare un obiettivo attraente per i cybercriminali. Un accesso non autorizzato alle API di un’applicazione come WordPress può portare a una serie di attacchi, inclusa l’esposizione di dati riservati e la possibilità di compromettere l’integrità delle operazioni.

Rischi Associati alla Sicurezza delle API

La sicurezza delle API è oggi una priorità per molte organizzazioni. Gli esperti, come quelli di Akamai, avvertono che oltre metà del traffico internet è composto da richieste API, e qualsiasi vulnerabilità può avere ripercussioni significative. Le aziende devono essere consapevoli dei rischi, come quelli evidenziati dalle 10 principali minacce di sicurezza API fornite dal progetto OWASP. Senza una consapevolezza adeguata, le organizzazioni corrono il rischio di contenere aperture critiche nella loro sicurezza.

Migliori Pratiche per Proteggere le API

Per proteggere efficacemente le API, è essenziale implementare best practices di sicurezza. Le aziende devono concentrarsi su meccanismi di autenticazione e autorizzazione, considerando anche tecnologie oltre OAuth2, come mTLS, JWT e OpenID Connect. Tali metodi possono garantire che solo gli utenti autorizzati possano accedere alle risorse critiche e mitigare i rischi associati al furto di dati sensibili.

Monitoraggio e Aggiornamento Costante

È cruciale implementare un monitoraggio continuo delle API per rilevare attività sospette e identificare minacce emergenti. Strumenti di autentificazione avanzati e processi di scansione possono contribuire a garantire la sicurezza delle API nel tempo. La gestione attiva e regolare delle misure di sicurezza è indispensabile per proteggere servizi come Cloudflare e WordPress dalle minacce in continua evoluzione.

Concludendo, la minaccia rappresentata dal completamento automatico delle chiavi API è un promemoria dell’importanza della sicurezza informatica. Le aziende devono restare vigili, adottando strategie per proteggere le proprie API e garantire la sicurezza delle informazioni per i propri utenti.

Minacce delle API e Sicurezza

| Tipo di Minaccia | Descrizione |

| Completamento Automatico | Rischio che espone API key e informazioni sensibili durante l’inserimento dei dati. |

| Accesso Non Autorizzato | Punto debole che permette a soggetti esterni di ottenere accesso non consentito. |

| Attacchi DDoS | Interruzioni di servizio causate da traffico malevolo mirato alle API. |

| Vulnerabilità delle API | Le API possono contenere fattori di rischio a causa di implementazioni scadenti. |

| Gestione Inadeguata delle Autenticazioni | Mancanza di misure come OAuth2 mette a rischio la sicurezza. |

| Integrazione di Terze Parti | Utilizzo di API non verificate aumenta il rischio di attacchi. |

| Monitoraggio Insufficiente | Assenza di strumenti di monitoraggio per individuare tentativi di sfruttamento. |

| Utilizzo di Lavori Fork | Integrazione di versioni modificate delle API aumenta la vulnerabilità. |

| Protezione dei Dati | Necessità di misure di sicurezza avanzate per proteggere i dati sensibili. |

- Minaccia: API key esposta

- Origine: Funzionalità di completamento automatico

- Rischio: Accesso non autorizzato

- Impatto: Vulnerabilità per CloudFlare e WordPress

- Mitigazione: Limitare l’accesso alle API

- Consiglio: Usare ambiente sicuro per la gestione delle chiavi

- Pratica: Monitorare le richieste API

- Strumento: Analisi delle minacce in tempo reale

- Attacco: Sfruttamento delle vulnerabilità

- Sicurezza: Autenticazione robusta necessaria