|

IN BREVE

|

Nell’era digitale attuale, la sicurezza informatica è diventata una priorità fondamentale per tutti i proprietari di siti web, soprattutto per coloro che utilizzano piattaforme popolari come WordPress. Recentemente, è emersa una vulnerabilità 0Day in un plugin di WordPress venduto per 6000 euro nel mercato underground. Questa scoperta ha sollevato preoccupazioni significative all’interno della comunità di sviluppatori e utenti, poiché una tale falla potrebbe consentire agli hacker di compromettere la sicurezza di innumerevoli siti web. L’interesse intorno a questa vulnerabilità non solo mette in evidenza i rischi associati ai plugin di terze parti, ma sottolinea anche la necessità di rimanere vigili e informati sulle minacce emergenti nel panorama della sicurezza informatica.

Recentemente, è emersa una vulnerabilità 0Day critica legata a un plugin di WordPress, venduto per la sorprendente cifra di 6000 euro nel mercato underground. Questa scoperta ha sollevato preoccupazioni significative nel settore della sicurezza informatica, dato il potenziale danno che può causare a migliaia di siti web. Questo articolo esplorerà i dettagli della vulnerabilità, i suoi effetti e le misure di protezione che i proprietari di siti WordPress dovrebbero considerare.

Dettagli sulla vulnerabilità

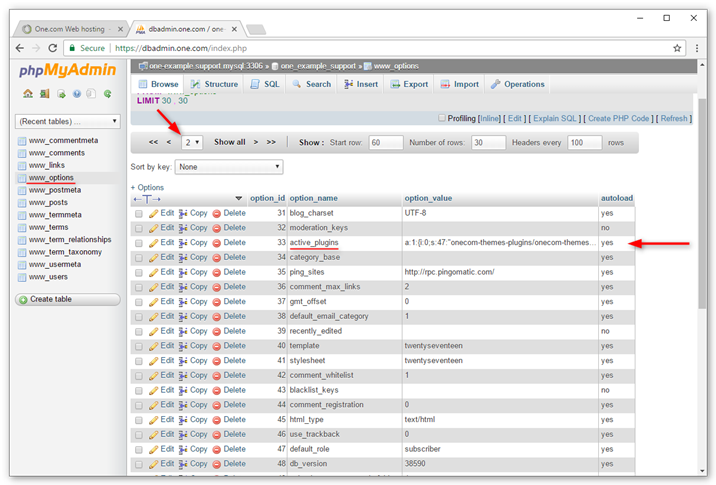

Il plugin in questione, conosciuto e utilizzato da numerosi amministratori di siti WordPress, presenta una falla che consente agli attaccanti di ottenere accesso ai privilegi di amministrazione. Questo significa che, una volta sfruttata la vulnerabilità, un hacker può prendere il controllo dell’intero sito, compromettendo non solo i dati sensibili ma anche l’integrità del sistema. Le conseguenze di tale attacco possono essere devastanti, andando dalla perdita di dati alla distribuzione di malware a utenti ignari.

Il mercato underground

In un contesto in cui la sicurezza informatica è diventata fondamentale, il mercato underground continua a prosperare. Qui, le vulnerabilità 0Day come quella analizzata vengono scambiate a cifre elevate, come dimostrato dal prezzo di 6000 euro. Questa somma riflette la gravità della vulnerabilità e la sua richiesta da parte di cybercriminali, disposti a investire cifre considerevoli per attaccare i siti web. Spesso, un plugin compromesso diventa l’immediato obiettivo degli hacker a causa del numero elevato di installazioni e della fiducia riposta in esso dagli utenti.

Impatto su WordPress e raccomandazioni

WordPress, essendo uno dei sistemi di gestione dei contenuti più utilizzati al mondo, è spesso sotto attacco. Nonostante gli sforzi per migliorare la sicurezza, le nuove vulnerabilità continuano a emergere. Con un gran numero di siti attivi che dipendono da plugin di terze parti, il rischio di attacchi informatici aumenta esponenzialmente. I proprietari di siti devono essere diligenti riguardo agli aggiornamenti dei plugin e implementare misure di sicurezza robuste.

Prevenire e mitigare i rischi

Affinché il rischio di essere colpiti da attacchi informatici sia ridotto, è cruciale seguire alcune best practice. Innanzitutto, è fondamentale tenere tutti i plugin aggiornati all’ultima versione. Inoltre, utilizzare solo plugin da fonti ufficiali e affidabili può contribuire a limitare le esposizioni a vulnerabilità note. Installare un software di sicurezza specializzato per WordPress può anche rivelarsi utile, così come monitorare costantemente l’attività del sito per rilevare anomalie. In caso di sospetta compromissione, le misure di rimedio devono essere attuate immediatamente.

Risorse disponibili

Esistono diverse risorse online che forniscono informazioni aggiornate su vulnerabilità note e pratiche di sicurezza. Ad esempio, articoli come Allerta su vulnerabilità critiche in plugin WordPress e report di ricerca forniscono dettagli utili per adottare comportamenti proattivi. È importante che i titolari di siti rimangano informati e si adattino al panorama in continua evoluzione della sicurezza informatica.

Confronto delle vulnerabilità 0Day nei plugin WordPress

| Caratteristiche | Dettagli |

| Nome del plugin | Plugin vulnerabile venduto per 6000 euro |

| Tipo di vulnerabilità | 0Day |

| Impatto sul sito | Controllo completo da parte dell’attaccante |

| Prezzo nel mercato | 6000 euro |

| Numero di siti a rischio | Potenzialmente migliaia di siti |

| Scoperta | Recentemente individuata |

| Reazione della comunità | Allerta e monitoraggio attivo |

| Protezione disponibile | Patching e aggiornamenti richiesti |

| Settore di utilizzo | Progetti commerciali e privati |

| Consigliato a | Utenti con alte esigenze di sicurezza |

- Tipo di vulnerabilità: 0Day

- Plugin interessato: Plugin WordPress premium

- Prezzo sul mercato underground: 6000 euro

- Impatto: Potenziale compromissione del sito

- Esecuzione remota: Possibilità di attacchi da remoto

- Esposizione: Rischio elevato per i siti non aggiornati

- Categorie di siti a rischio: Siti di e-commerce, blog, portali aziendali

- Autenticità dell’attacco: Manomissione dei diritti di accesso

- Durata dell’esposizione: Permanenza fino a patch di sicurezza

- Raccomandazione: Monitoraggio costante e aggiornamenti immediati