|

IN BREVE

|

Negli ultimi mesi, la cybersecurity ha affrontato una crescente minaccia rappresentata da ClickFix, una sofisticata campagna di attacchi informatici che sfrutta portali WordPress vulnerabili per diffondere codice dannoso. I malintenzionati si avvalgono di tecniche di phishing e ingegneria sociale, ingannando gli utenti con messaggi falsi che li spingono a copiare e incollare istruzioni dannose. Questa pratica compromette i sistemi operativi delle vittime, portando a serie vulnerabilità e rischi per la sicurezza informatica.

Negli ultimi mesi, una nuova campagna di attacchi informatici conosciuta come ClickFix ha colpito duramente il panorama di WordPress, compromettendo migliaia di portali online. Questa minaccia sfrutta l’ingegneria sociale attraverso tecniche di phishing sofisticate, inducendo le vittime a eseguire codice malevolo sui propri dispositivi. Gli attaccanti manipolano la buona fede delle persone mediante messaggi ingannevoli, creando una situazione rischiosa per gli utenti e i loro siti web.

La Minaccia di ClickFix e l’Ingegneria Sociale

La campagna ClickFix ha dimostrato la sua capacità di sfruttare la fiducia degli utenti, utilizzando messaggi apparentemente autentici per indurre vittime a copiare e incollare istruzioni pericolose all’interno dei loro sistemi. Gli hacker si avvalgono di tecniche di ingegneria sociale per creare un senso di urgenza e legittimità, esortando le loro vittime ad eseguire azioni che compromettono gravemente la sicurezza dei loro dispositivi.

I Messaggi Ingannevoli e la Funzione “Incolla”

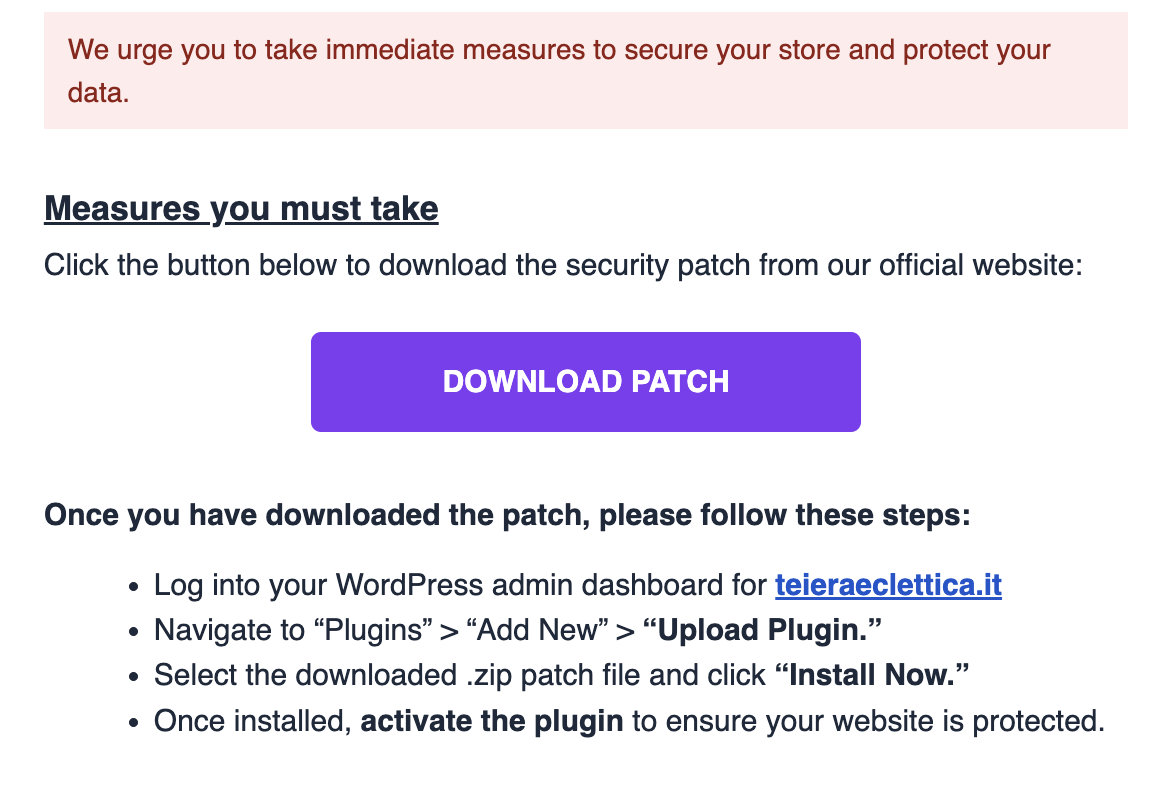

Una delle tecniche chiave utilizzate da ClickFix è l’invio di falsi messaggi d’errore. Gli utenti, credendo di dover risolvere un problema, vengono spinti a copiare e incollare comandi malevoli. Queste azioni vengono eseguite senza che le vittime si rendano conto delle conseguenze, aprendo la porta a un attacco informatico che può includere il furto di informazioni sensibili e l’installazione di malware. Un’analisi più dettagliata di queste vulnerabilità può essere trovata su questo link.

Vulnerabilità nei Plugin e nei Temi di WordPress

Gli aggressori sfruttano specifiche vulnerabilità nei plugin e nei temi di WordPress per iniettare codice dannoso. Questo codice può reindirizzare gli utenti verso siti compromessi, dove essi sono esposti a malware e attacchi di tipo “drive-by”. Il problema è amplificato dalla presenza di plugin malevoli che vestono i panni di strumenti legittimi, rendendo difficile l’identificazione dei rischi. Le informazioni sulle recenti scoperte riguardanti queste vulnerabilità possono essere trovate su Dark Reading.

Una Crescita Allarmante di Siti WordPress Compromessi

Recentemente, una variante del malware ClearFake, comunemente associato alla campagna ClickFix, ha compromesso un numero allarmante di siti WordPress. Secondo i ricercatori di GoDaddy, questa minaccia si basa sull’installazione di plugin dannosi. I dati evidenziano che quasi l’8% di tutti gli attacchi bloccati nella prima metà del 2025 sono attribuibili a ClickFix, rendendolo uno dei vettori di attacco più rilevati. Maggiori dettagli su questa situazione possono essere letti su Cybersecurity Up.

Come Proteggersi da ClickFix

Per proteggersi da attacchi di ClickFix e simili, è fondamentale adottare alcune misure chiave. Ignorare richieste sospette di copiare e incollare codice, mantenere il software sempre aggiornato e utilizzare plugin solo da fonti verificate sono passi cruciali. La prevenzione e la consapevolezza delle minacce sono essenziali per garantire la sicurezza dei siti WordPress.

Per ulteriori informazioni sulla campagna ClickFix e sui rischi associati, puoi consultare anche Better World Technology e questo link.

Analisi dei Vettori di Attacco ClickFix

| Tipo di Minaccia | Descrizione |

| Phishing | Utilizza messaggi ingannevoli per indurre gli utenti a copiare codice malevolo. |

| Vulnerabilità WordPress | Le vulnerabilità nei plugin e nei temi sono sfruttate per iniettare codice dannoso. |

| Messaggi Falsi di Errore | Mostrano messaggi falsi che spingono a eseguire comandi pericolosi. |

| Malware ‘Drive-by’ | Attacchi che reindirizzano gli utenti verso siti compromessi per infettarli con malware. |

| Chiavi di Accesso Rubate | Gli hacker sfruttano credenziali d’amministratore rubate per accedere ai siti. |

| Plugin Malevoli | Utilizzati per iniettare codice malevolo e compromettere la sicurezza del sito. |

| Campagne di Social Engineering | Attacchi basati sulla fiducia per ingannare gli utenti a eseguire azioni dannose. |

| Esfiltrazione di Dati | Software malevoli rubano informazioni sensibili agli utenti. |

- Attacco ClickFix: sfrutta vulnerabilità dei portali WordPress per diffondere malware.

- Phishing Avanzato: ingegneria sociale utilizzata per esortare le vittime a eseguire codice malevolo.

- Messaggi Ingannevoli: fake errori e CAPTCHA ingannano gli utenti per indurli a copiare e incollare istruzioni dannose.

- Iniezioni di Codice: i malintenzionati sfruttano plugin vulnerabili per iniettare codice JavaScript malevolo.

- Ransomware Diffuso: ClickFix aumenta il rischio di ransomware, con il 8% degli attacchi bloccati nel 2025 attribuibili a questo metodo.

- Impatti Globali: la campagna ClickFix ha portato a un incremento di malware a livello mondiale dal 2024.

- Ampliamento del Raggio d’Azione: migliaia di siti WordPress compromessi hanno visto un incremento negli attacchi ClickFix.

- Difese Necessarie: è fondamentale ignorare richieste sospette e mantenere plugin aggiornati per proteggere i siti.