|

IN BREVE

|

Negli ultimi tempi, la sicurezza dei siti WordPress è stata gravemente minacciata da campagne di attacco sempre più sofisticate, come ClickFix. Questa minaccia si manifesta attraverso portali compromessi, utilizzati dagli aggressori per distribuire codice dannoso. sfruttando l’ingegneria sociale, queste campagne mettono in pericolo utenti e amministratori, inducendoli a eseguire azioni involontarie che compromettono ulteriormente la sicurezza dei loro sistemi. Con l’uso di messaggi ingannevoli e tecniche di phishing, ClickFix si inserisce in un panorama di attacchi informatici che mira a sfruttare la fiducia degli utenti per infiltrarsi nei loro sistemi operativi.

La minaccia dei portali WordPress compromessi sta assumendo proporzioni sempre più allarmanti, con campagne come ClickFix che si stanno diffondendo rapidamente. Questa campagna utilizza metodi ingannevoli e ingegneria sociale per indurre gli utenti a eseguire codice maligno direttamente sui loro sistemi operativi. Recenti analisi hanno rivelato che oltre 6.000 siti WordPress sono stati compromessi attraverso l’uso di plugin contraffatti e credenziali rubate, offrendo un panorama inquietante per la sicurezza online.

Meccanismi d’azione di ClickFix

La dinamica alla base di ClickFix è complessa e presenta caratteristiche che la distinguono da altre minacce. A differenza di altre campagne di phishing, ClickFix si affida a messaggi di errore falsi che spingono gli utenti a compiere azioni che compromettono la loro sicurezza. Gli aggressori possono iniettare codice JavaScript dannoso attraverso plugin contraffatti, per poi reindirizzare gli utenti verso siti compromessi. Questo processo di infezione inizia quando una vittima visita un sito malevolo, dove viene esposta a ulteriori minacce.

Conseguenze della compromissione di WordPress

Le conseguenze di tali attacchi sono significative e comprendono furti di identità, perdite economiche e danni per la reputazione delle aziende coinvolte. La campagna ClickFix ha causato il panico tra i proprietari di siti web, poiché migliaia di utenti possono essere esposti a malware di tipo ‘drive-by’. La rapidità con cui queste minacce possono diffusarsi tramite social media e malvertising aggrava ulteriormente la situazione, rendendo difficile tracciare l’origine del problema.

Fase di risposta e mitigazione

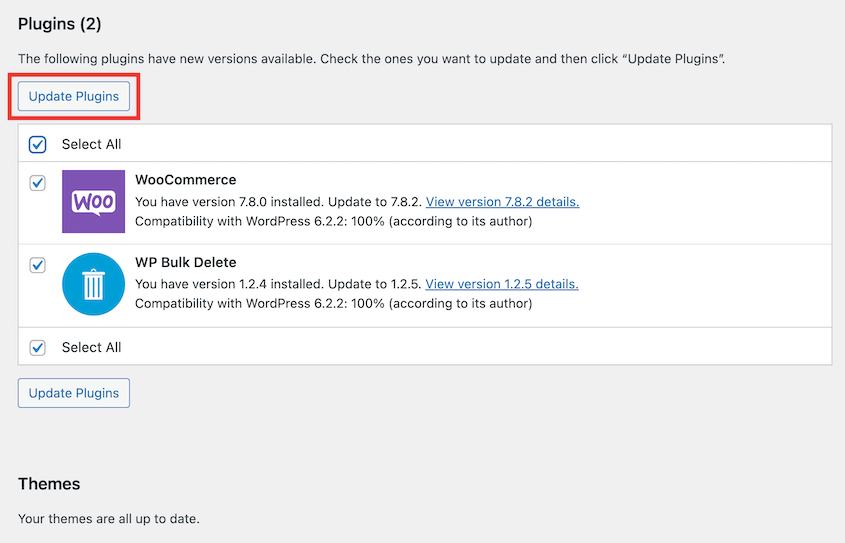

Per fronteggiare queste minacce, la comunità di sicurezza informatica sta esplorando soluzioni innovative. La prevenzione costituisce il primo passo fondamentale: è essenziale che i proprietari di siti web implementino misure di sicurezza robuste e aggiornino regolarmente sia i temi che i plugin. Ignorare richieste sospette di copiatura di codice o di clic su link potenzialmente dannosi può aiutare a mantenere il sistema operativo al sicuro.

Siti colpiti e nuovi sviluppi

Le recenti indagini condotte da team di ricerca, come quelli di GoDaddy, hanno evidenziato la compromissione di oltre 6.000 portali WordPress a causa delle campagne malware ClearFake e ClickFix. Queste vulnerabilità si manifestano principalmente quando gli utenti utilizzano credenziali rubate o installano plugin non verificati, vanificando le misure di sicurezza adottate. Per ulteriori dettagli, è possibile consultare approfondimenti sulle strategie di difesa contro queste iniziative malevole qui.

Monitoraggio e apprendimento continuo

Monitorare costantemente le evoluzioni nel panorama delle minacce è fondamentale per difendersi efficacemente. I proprietari di siti WordPress devono restare informati sugli sviluppi più recenti riguardanti ClickFix e altre campagne similari, e applicare le migliori pratiche di sicurezza. La condivisione delle informazioni all’interno della comunità IT gioca un ruolo cruciale nella mitigazione di queste nuove minacce. Per saperne di più su ClickFix e sui pericoli che rappresenta, è possibile visitare questo link.

Conclusione

Le minacce come ClickFix sono in continua evoluzione e rappresentano una sfida per la sicurezza dei portali WordPress. Affrontare queste minacce richiede un approccio proattivo, combinato con continui aggiornamenti nella formazione degli utenti e nell’implementazione di pratiche di sicurezza efficaci. La protezione dei propri sistemi e dei dati personali deve rimanere una priorità assoluta nel contesto attuale.

Confronto tra ClickFix e altre minacce informatiche

| Minaccia | Descrizione |

| ClickFix | Campagna di phishing che sfrutta la fiducia degli utenti per diffondere codice dannoso. |

| ClearFake | Visualizza banner falsi per convincere le vittime ad eseguire azioni dannose. |

| Malware a codice JavaScript | Inietta codice per re-indirizzare utenti verso siti compromessi. |

| Phishing tramite social media | Utilizza piattaforme social per distribuire malware e truffe. |

| Plugin contraffatti | Falsi plugin utilizzati per comprometterne l’integrità di siti WordPress. |

| Iniezione di codice malevolo | Attacco diretto per infettare dispositivi attraverso vulnerabilità. |

| Furto di identità | Risultato comune di attacchi, causando danni reputazionali. |

| Malvertising | Pubblicità ingannevoli per veicolare truffe e malware. |

| Traffico malevolo | Utilizza domini compromessi per indirizzare a pagine dannose. |

| Ingegneria sociale | Manipolazione psicologica per indurre azioni pericolose da parte delle vittime. |

- Attacchi informatici: Sfruttano vulnerabilità in WordPress per distribuire malware.

- Ingegneria sociale: Campagne di phishing che manipolano le vittime a eseguire codice malevolo.

- Messaggi ingannevoli: ClickFix genera notifiche di errore fasulle per indurre azioni dannose.

- Compromissione di siti: Oltre 6000 siti colpiti da attacchi correlati.

- Codice malevolo: Iniezione di JavaScript attraverso temi e plugin vulnerabili.

- Malvertising: Distributori di malware tramite annunci poco affidabili e social media.

- Furti d’identità: Conseguenze delle campagne ClickFix includono perdite economiche e danni reputazionali.

- Soluzioni innovative: Interventi per contrastare i siti WordPress compromessi e migliorare la sicurezza.

- Traffico malevolo: Dominio propsasystem.com utilizzato per reindirizzare verso pagine infette.

- Ignorare richieste sospette: Difesa dalle minacce attraverso la cautela nel copiare e incollare codice.