|

IN BREVE

|

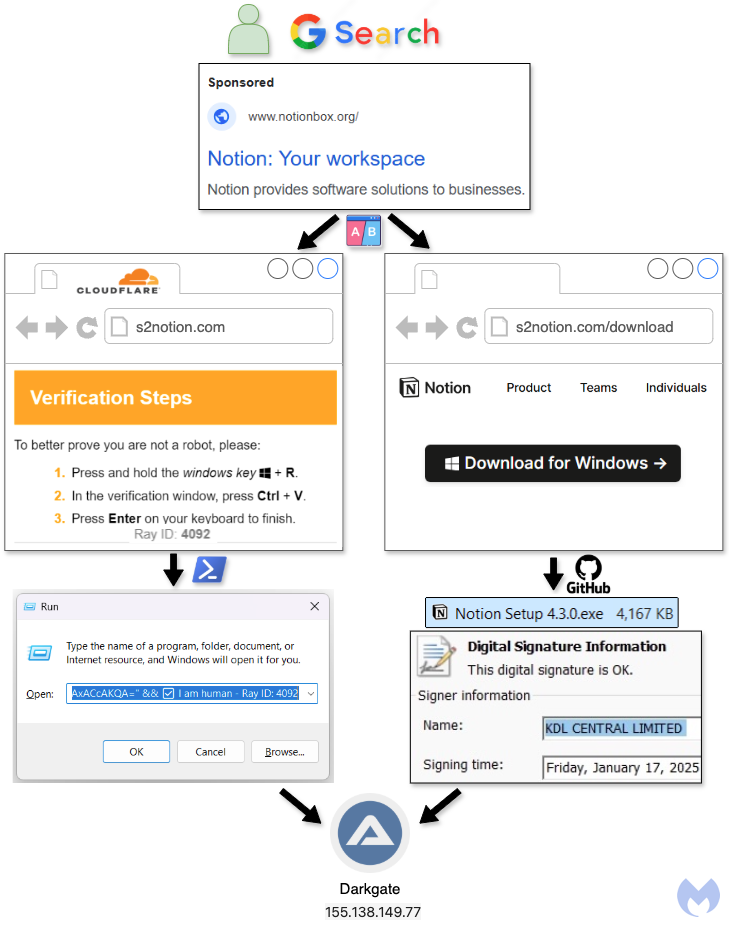

Negli ultimi mesi, la cybersicurezza ha subito un attacco mirato attraverso IClickFix, un potente framework JavaScript che sfrutta il metodo ClickFix per compromettere i siti WordPress. Questa campagna malevola è riuscita a penetrare oltre 3.800 portali, utilizzando un CAPTCHA contraffatto in stile Cloudflare per ingannare gli utenti. L’escamotage costringe i visitatori a eseguire comandi maligni in PowerShell, che portano al download e all’installazione del temuto NetSupport RAT. Attraverso tecniche sofisticate di social engineering, i criminali informatici sfruttano vulnerabilità di sistemi legittimi per espandere la loro portata e ottenere accesso non autorizzato ai sistemi delle vittime.

L’aumento delle minacce informatiche ha portato alla luce una sofisticata campagna di attacchi che sfrutta i portali WordPress vulnerabili attraverso la tattica ClickFix. Questa tecnica di social engineering ha come obiettivo principale l’installazione del NetSupport Remote Access Trojan (RAT) sui sistemi degli utenti in modo subdolo, utilizzando metodi ingannevoli che inducono le vittime a eseguire codice dannoso. Attraverso questo articolo, esploreremo come IClickFix sia diventato un punto critico nella sicurezza informatica, esaminando le sue tecniche e le conseguenze di tali attacchi.

La minaccia di IClickFix

IClickFix è un framework JavaScript malevolo progettato per compromettere i siti web WordPress. Questa minaccia si distingue per l’utilizzo di un CAPTCHA contraffatto, simile a quello di Cloudflare, creando una facciata di legittimità che inganna i visitatori. Gli hacker si servono di questa impostazione per spingere gli utenti a eseguire un comando PowerShell che scarica e installa il NetSupport RAT. La campagna è mirata e ha come risultato la compromissione di oltre 3,800 siti WordPress, ciascuno vulnerabile a questo tipo di attacco.

Il meccanismo degli attacchi ClickFix

La tecnica ClickFix è una forma di ingegneria sociale che sfrutta la fiducia degli utenti nei confronti delle interfacce familiari. Gli attaccanti manipolano gli utenti facendoli cliccare su link malevoli o forzandoli a copiare e incollare comandi nei loro terminali. Questo porta all’esecuzione del codice malevolo che consente l’installazione del NetSupport RAT, un software pensato inizialmente per scopi di assistenza IT legittima, ma ora utilizzato per ottenere accesso non autorizzato ai sistemi delle vittime.

Le conseguenze degli attacchi IClickFix

Le ripercussioni degli attacchi IClickFix sono significative e variegate, influenzando non solo le vittime individuali ma anche i gestori dei siti web compromessi. Questi attacchi mettono in pericolo non solo le informazioni sensibili degli utenti ma anche la reputazione dei portali compromessi. I gestori dei siti sono obbligati a investire tempo e risorse per riparare le vulnerabilità, ristabilire la fiducia dei visitatori e ripristinare la funzionalità delle loro piattaforme. Dunque, il costo della prevenzione e della gestione delle conseguenze può risultare elevato e gravoso.

Strategie di prevenzione e mitigazione

Per proteggere gli utenti dalle minacce IClickFix, è essenziale adottare misure consistenti di sicurezza. Gli amministratori dei siti WordPress devono aggiornare regolarmente i plugin e i temi, poiché le vulnerabilità nei software obsoleti sono tra le maggiori cause di compromissione. Implementare filtri di sicurezza per rilevare attività sospette e attivare misure di autenticazione a due fattori sono tra le strategie raccomandate per prevenire l’accesso non autorizzato. Queste azioni aiutano a ridurre il rischio di cadere nella trappola delle tecniche di ClickFix.

In conclusione, una vigilanza continua e una maggiore consapevolezza delle minacce informatiche come IClickFix sono fondamentali per garantire la sicurezza dei portali WordPress. Per ulteriori dettagli sulle campagne di attacco e sulle tecniche di difesa, è possibile consultare fonti come IKWABA, ClickControl, Security Online, SocPrime e Cyber Security News.

Comparazione delle Tecniche di ClickFix

| Caratteristica | Dettagli |

| Tipo di attacco | Malware distribuito tramite siti WordPress compromessi |

| Malware | NetSupport RAT, un software per l’accesso remoto |

| Metodo | Utilizzo di CAPTCHA contraffatti per ingannare gli utenti |

| Obiettivo | Compromettere i sistemi degli utenti attraverso PowerShell |

| Vulnerabilità | Oltre 3.800 siti WordPress colpiti |

| Tecnica di ingegneria sociale | Trick degli utenti a eseguire comandi dannosi |

| Inizio della campagna | Identificata a partire da Gennaio 2025 |

- Framework Maligno: IClickFix sfrutta il framework JavaScript per compromettere siti WordPress.

- CAPTCHA Contraffatti: Viene utilizzato un CAPTCHA fasullo simile a quello di Cloudflare.

- Distribuzione tramite PowerShell: Gli utenti sono costretti a eseguire comandi PowerShell dannosi.

- Portali Colpiti: Più di 3.800 siti WordPress sono stati infettati dal malware.

- Tecniche di Ingegneria Sociale: Vengono utilizzate tecniche di phishing per ingannare le vittime.

- Accesso Non Autorizzato: Il NetSupport RAT concede accesso remoto non autorizzato ai sistemi colpiti.

- Campagne Attive: La campagna è in corso dal gennaio 2025, con attacchi sempre più raffinati.

- Vulnerabilità dei Siti: Gli attaccanti sfruttano le vulnerabilità presenti nei portali WordPress.

- Documentazione delle Tattiche: Ricercatori di sicurezza tracciano le modalità di attacco per migliorare le difese.