|

IN BREVE

|

La piattaforma WordPress, riconosciuta per la sua versatilità e per la facilità d’uso, si trova attualmente di fronte a una grave minaccia per la sicurezza. Un plugin compromesso sta mettendo a rischio ben 50.000 siti web, esponendoli a possibili attacchi e compromissioni. La vulnerabilità, se sfruttata, potrebbe consentire agli attaccanti di ottenere accesso non autorizzato e controllare i siti compromessi. Questo scenario evidenzia l’importanza di monitorare costantemente i plugin utilizzati e di attuare misure di sicurezza efficaci per proteggere i contenuti e i dati degli utenti.

Negli ultimi anni, la piattaforma WordPress ha guadagnato una popolarità notevole per la creazione di siti web, ma con questa crescita è emersa anche una serie di minacce alla sicurezza. Recentemente, un *plugin* vulnerabile ha esposto la sicurezza di oltre 50.000 siti web, rendendoli suscettibili ad attacchi e compromissioni. È fondamentale comprendere la natura di questa minaccia e le azioni necessarie per proteggere i propri siti e i dati degli utenti.

La vulnerabilità del plugin: un’analisi approfondita

La vulnerabilità in questione è stata identificata in un *plugin* ampiamente utilizzato, che consente agli aggressori di sfruttare falle di sicurezza per ottenere accesso non autorizzato. Questo *plugin*, mascherato come uno strumento utile, ha rivelato una debolezza critica che potrebbe consentire a qualsiasi attaccante esperto di prendere il controllo totale dei siti web colpiti. Le implicazioni di una tale vulnerabilità sono enormi, con la possibilità di eseguire codice dannoso e di ottenere informazioni sensibili da parte degli utenti dei siti compromessi.

Le conseguenze per la sicurezza dei siti web

Quando un *plugin* vulnerabile viene sfruttato, le conseguenze possono essere devastanti. Gli attaccanti possono installare *malware* nascosto, spiare le attività degli utenti o persino rubare dati sensibili, il che può compromettere ulteriormente la reputazione del sito web coinvolto. La situazione è così grave che è stato stimato che oltre 50.000 siti siano a rischio immediato e potrebbero subire danni irreversibili se non vengono adottate misure di protezione adeguate.

Come proteggere il tuo sito WordPress

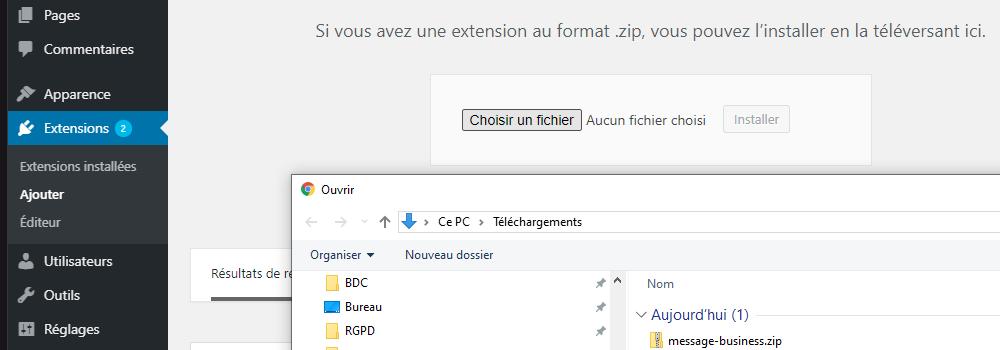

Per evitare di diventare una vittima di questo tipo di attacco, è fondamentale prendere misure preventive. Gli esperti di sicurezza consigliano di installare plugin di sicurezza come Wordfence o Sucuri, in grado di monitorare attivamente le minacce e rilevare eventuali anomalie. Inoltre, è essenziale aggiornare regolarmente sia WordPress che i plugin, poiché spesso le nuove versioni correggono le vulnerabilità esistenti.

Rimanere informati sulle vulnerabilità

Essere informati riguardo le vulnerabilità più recenti e i plugin a rischio è fondamentale per mantenere la sicurezza del sito. Ricercatori di sicurezza e piattaforme specializzate condividono frequentemente rapporti e allerta su nuove minacce. Tenere d’occhio tali aggiornamenti può essere decisivo per salvaguardare le informazioni sensibili e garantire un’esperienza sicura agli utenti.

Per ulteriori informazioni sulle vulnerabilità dei plugin WordPress e sui rischi associati, puoi consultare le seguenti risorse: HTML.it, Media Interactive, e Hosting Per Te.

Confronto tra vulnerabilità e misure di protezione per WordPress

| Vulnerabilità | Misure di protezione |

| Plugin compromesso che minaccia oltre 50.000 siti | Utilizzo di plugin di sicurezza come Wordfence o Sucuri |

| Accesso non autorizzato agli admin dei siti | Implementazione di autenticazione a due fattori |

| Download e installazione di plugin malevoli | Scaricare solo da fonti affidabili |

| Codice malevolo iniettato tramite exploit | Aggiornamento regolare di WordPress e plugin |

| Falle di sicurezza non corrette | Monitoraggio costante della sicurezza dei siti |

| Capacità di eseguire codice arbitrario | Valutazione periodica della sicurezza e audit |

Minacce per la Sicurezza di WordPress

- Plugin a Rischio: Falla nel plugin ACF Extended

- Numero di Siti Compromessi: Oltre 50.000 siti web

- Tipo di Attacco: Accesso non autorizzato completo

- Data della Scoperta: Maggio 2024

- Impatto sui Siti: Controllo totale da parte degli aggressori

- Tipologia di Vulnerabilità: CVE-2025-14533

- Raccomandazioni: Aggiornare e monitorare i plugin

- Plugin Affetti: ACF Extended e Forminator

- Utility di Sicurezza: Utilizzare plugin come Wordfence

- Tempistiche di Aggiornamento: Aggiornamenti regolari necessari