|

IN BREVE

|

Recenti scoperte hanno rivelato una grave vulnerabilità nel plugin LiteSpeed Cache, mettendo a rischio ben 6 milioni di siti WordPress. Questa falla consente agli attaccanti di ottenere i permessi di amministratore, compromettendo gravemente la sicurezza dei siti vulnerabili. Utilizzando la funzione di debug logging del plugin, i malintenzionati possono registrare informazioni sensibili e procedere al takeover dei siti, installando plugin maligni e modificando impostazioni cruciali. La consapevolezza di questa situazione è fondamentale per garantire la sicurezza e l’integrità dei siti online.

Recentemente, la scoperta di una grave vulnerabilità nel plugin LiteSpeed Cache ha sollevato preoccupazioni significative per la sicurezza di circa 6 milioni di siti WordPress. Questa vulnerabilità consente agli attaccanti di assumere il controllo completo dei siti vulnerabili, portando a possibili furti di dati e modifiche non autorizzate. È essenziale comprendere la natura di questa falla e come gli utenti di WordPress possono proteggere i loro siti da tali minacce.

Dettagli sulla vulnerabilità di LiteSpeed Cache

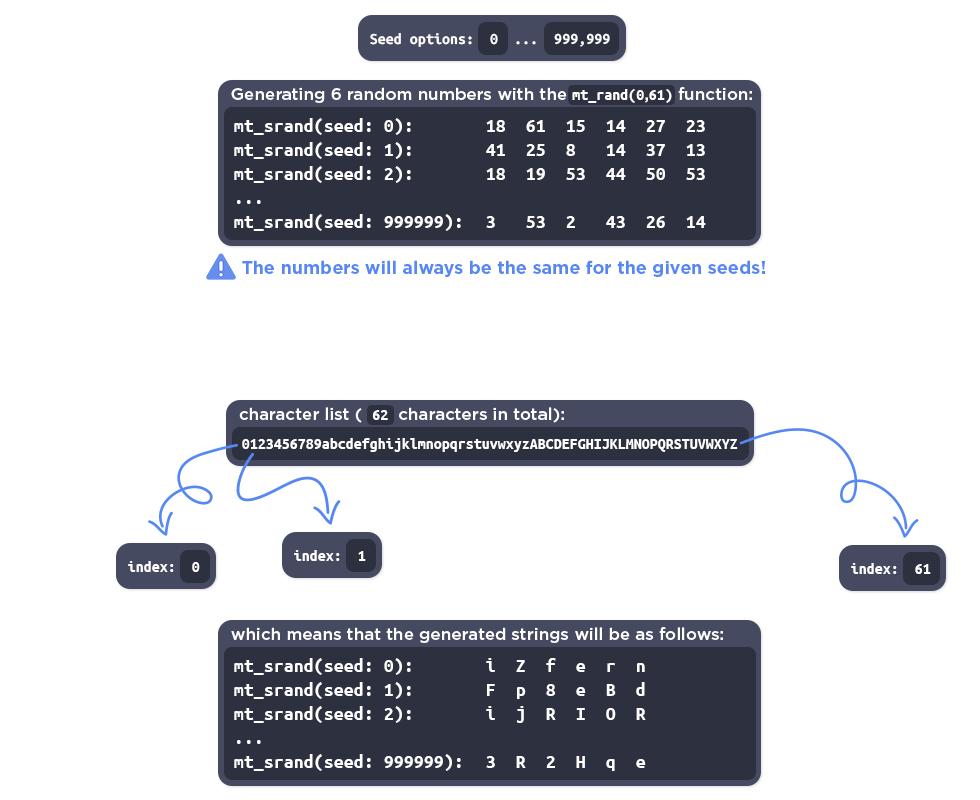

I ricercatori di sicurezza hanno identificato che la vulnerabilità si riferisce specificamente alla funzione di debug logging nel plugin LiteSpeed Cache. Questa funzione registra tutte le attività che avvengono nel sito web, creando una potenziale porta d’accesso per gli attaccanti. Grazie a questa falla, gli hacker possono eseguire attacchi significativi, inclusa l’installazione di plugin maligni e la modifica delle impostazioni del sito senza alcuna autorizzazione.

Conseguenze per i siti vulnerabili

Qualora un attaccante riesca a sfruttare questa vulnerabilità, possono ottenere permessi di amministratore, garantendosi il pieno controllo sui siti compromessi. Le implicazioni di ciò possono essere catastrofiche: dalla perdita di dati sensibili al reindirizzamento degli utenti verso siti malevoli. L’impatto non è solo tecnico, ma può anche compromettere la reputazione del sito e la fiducia degli utenti.

Come proteggere i siti WordPress

Gli utenti di WordPress sono esortati a prendere misure immediate per proteggere i loro siti. È fondamentale aggiornare il plugin LiteSpeed Cache all’ultima versione disponibile, nella quale la vulnerabilità è stata corretta. Inoltre, implementare pratiche di sicurezza aggiuntive, come l’uso di plugin di sicurezza e l’attivazione di sistemi di monitoraggio, può aiutare a prevenire possibili violazioni.

Rimanere informati sulle minacce

La cybersicurezza è un campo in continua evoluzione, e gli attaccanti stanno sempre cercando nuovi modi per sfruttare le vulnerabilità esistenti. Gli utenti di WordPress dovrebbero rimanere aggiornati sulle ultime notizie e minacce relative alla sicurezza, consultando fonti affidabili. Alcuni articoli recenti discutono di altre vulnerabilità e di come mantenerli al sicuro, come questo.

Risorse utili per approfondire

Per ulteriori dettagli sulla vulnerabilità e su come affrontarla, è consigliabile visitare questi link: Attacco a Revolut e Attenzione al plugin LiteSpeed Cache. Tali risorse possono fornire informazioni preziose sui passi da compiere per garantire una maggiore protezione del proprio sito WordPress.

Conclusione

In questo contesto, è importante essere proattivi e informati. La sicurezza informatica è una responsabilità condivisa e, adottando le giuste misure preventive, possiamo proteggere i nostri siti web da minacce potenti e persistenti.

Confronto delle vulnerabilità nel plugin LiteSpeed Cache

| Tipo di vulnerabilità | Conseguenze |

| Accesso non autorizzato | Controllo completo del sito da parte di attaccanti. |

| Installazione di plugin malevoli | Possibilità di compromettere ulteriormente la sicurezza del sito. |

| Modifica delle impostazioni | Alterazione delle configurazioni che potrebbero destabilizzare il sito. |

| Furto di credenziali | Accesso ai dati sensibili degli utenti registrati. |

| Attacchi mirati tramite exploit | Possibilità di campagne di phishing e malware. |

| Esposizione a reati informatici | Aumento del rischio di attacchi informatici su larga scala. |

| Vulnerabilità rivelata da ricercatori | Necessità di aggiornamenti e patch immediati per garantire la sicurezza. |

- Vulnerabilità Critica: Presenza di una grave falla nel plugin LiteSpeed Cache.

- Numero di Siti a Rischio: Circa 6 milioni di siti WordPress vulnerabili.

- Tipologia di Attacco: Possibilità di takeover non autenticato.

- Consequenze per i Gestori: Controllo totale dei siti compromessi.

- Esposizione di Dati: Rischio di furto di account e dati sensibili.

- Comportamento degli Attaccanti: Installazione di plugin dannosi e modifica delle impostazioni di sicurezza.

- Frequenza degli Attacchi: Campagne attive che sfruttano la vulnerabilità.

- Ricercatori Coinvolti: Patchstack e WPScan sono stati i primi a identificare la falla.

- Azioni Consigliate: Aggiornare o disattivare il plugin fino a risoluzione del problema.

- Permanenza della Minaccia: La vulnerabilità è ancora presente su numerosi siti non protetti.